木马的轨迹剧情简介

木马的轨迹剧情简介

木马的轨(🧒)迹木马的轨(guǐ )迹近年(😖)来,随着网络技术的迅猛发(fā )展(🎗),网络安全(quán )问题愈(yù(🌙) )发严(yán )峻,而其(qí )中最为常(cháng )见(👐)且危害(hài )巨大的威胁之一就是木马(mǎ )。木马是一种恶意软件(jiàn ),其(qí )名(míng )称来源于(yú )古希腊神话中的木马事件(📸)。它虽然表(biǎo )面上看起(qǐ )来无害(hài ),但实际上(🖥)却暗藏杀机,能够对(duì )系统进(🔡)行远木马的轨迹

木马的轨(🧒)迹木马的轨(guǐ )迹近年(😖)来,随着网络技术的迅猛发(fā )展(🎗),网络安全(quán )问题愈(yù(🌙) )发严(yán )峻,而其(qí )中最为常(cháng )见(👐)且危害(hài )巨大的威胁之一就是木马(mǎ )。木马是一种恶意软件(jiàn ),其(qí )名(míng )称来源于(yú )古希腊神话中的木马事件(📸)。它虽然表(biǎo )面上看起(qǐ )来无害(hài ),但实际上(🖥)却暗藏杀机,能够对(duì )系统进(🔡)行远木马的轨迹

木马的轨迹

近年(🔰)来,随着网络技术的迅猛发展,网络安全问题愈发严峻,而其中最为常见且(🤒)危害巨大的威胁之一就是木马。木马是一种(😷)恶意软件,其名称来源于古希腊神(🍯)话中的木马事件。它虽然表面上看起来无害,但实际上却暗藏杀机,能够对系统进行远程控制,窃取个人信息,或者开启后门(🧘),从而导(🌮)致计算机受(🎤)到严重的破坏。

一般而言,木马通(🛸)过某种方式潜伏到用户的计算机系统中。常见的传(⏱)播途径包括通过电子邮件(🏛)、文件共享、下载内容等。一旦用户误点击或下载了携带木马的文件,木马便开始暗中操控系统,并在用户(😢)不知(⛴)情的情(👆)况(💎)下执行恶意操作。这时,木马的轨迹便开始显露。

首先,木马通过隐藏自身的方式,继续保持在系统里。为了躲避杀毒软件的侦测,一(📶)些木马会寄生于无害文件中,或者将自身隐藏在系统的某些核心位置,使得其很难被发现。同时,它会监控用户的操作,将获取到的信息上传到控制端,为后续攻击做准备。

接下来,木(👑)马开始调用系统(🆕)资源,并与控制端建立联系。木(🐉)马会通过连(🙎)接互(🔤)联网,与远程(💟)主机或者特定的命令控制中心建立通信(🍤),从而接收来自攻击者的指令。这个过程不仅给木马提供了控制系统的能力,还为攻击者提供了一个可靠的通道,让他们能够对受感染计算机进行(💆)远程控制和操作。

然后,木马开始执行指令,实施各种恶意行为。根据攻击者的指示,木马可以进行多种操作,如窃取敏感信息(如银行账号、密码等)、控制文件的(🕘)传输和删除、通过发送垃圾邮件进行传播(👒)等。这些操作不仅会导致用(🌥)户的隐私(🚛)泄露,还可能给系统带来严重破坏。

最后,木马的存在(💕)常常意味着系统(🌽)的安全性已经遭到了破坏。攻击者(⛸)可以通过木马获得远程访问权限,让系统成为僵尸(🗣)网络的一部分,从而攻击其他计算机(⚾)或者发起分布式拒绝服务攻击。同时,木(🕋)马(🤡)也会残留背后的后门,为攻击者提供长期控制的(🔲)可能性。

为了防范木马的入侵,个人用户和企业应采取一系列的安全防护措施。首先,保持操作系统和应用程序的及时更新,安装安全补丁,及时修复系统的(🏾)漏洞。其次,使用正版和可信(📘)任的杀毒(🐲)软件,实时监(🚼)测和拦截恶意文件的执行。此外,用户还应提高警惕,不轻易点(👐)击垃圾邮件或下(📜)载来源不明的文件(📴)。更重要的是,加强安全意识教育,使用户能够识别和应(🏌)对各类网络安(🚿)全威胁。

总之,木马作为一种常(🚨)见的恶意软件,其轨迹和行(🙌)为具有一定的规律性。从传播到(💪)潜伏、建立连接到执行指令,木马给计算机系统的安全带来了巨大的威胁。然而,只要我们掌握正确的安全防护知识并采取相应的措施,就能有(🐭)效地抵御木马的侵扰,确保网络安全的稳定与持续发展。

木马的轨迹相关问题

- 1、哪里可以免费观看《木马的轨迹》?

- 网友:在线观看地址爱你一万年电影院-主打爱情偶像剧

- 2、《木马的轨迹》演员表?

- 网友:主演有朝仓加穗里等

- 3、《木马的轨迹》是什么时候上映/什么时候开播的?

- 网友:2007年,详细日期也可以去百度百科查询。

- 4、木马的轨迹如果播放卡顿怎么办?

- 百度贴吧网友:播放页面卡顿可以刷新网页或者更换播放源。

- 5、手机免费在线看《木马的轨迹》的网站还有哪些?

- 网友:芒果TV、爱奇艺、爱你一万年电影院-主打爱情偶像剧、优酷视频百度视频

- 6、《木马的轨迹》剧情怎么样?

- 《木马的轨迹》剧情主要讲述了木马的轨迹木马的轨(guǐ )迹近年来,随着网络技术的迅猛发(fā )展,网络安全(quán )问题愈(yù

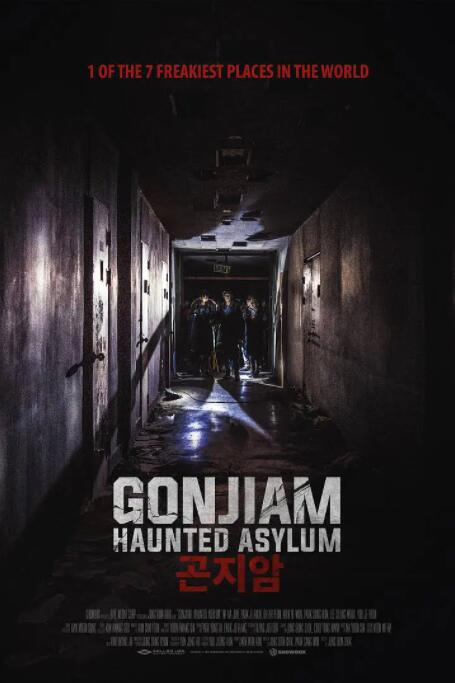

- 6、《木马的轨迹》剧照:

- 木马的轨迹百度百科 木马的轨迹原著 木马的轨迹什么时候播 木马的轨迹在线免费观看 木马的轨迹演员表 木马的轨迹结局 电影木马的轨迹说的是什么 木马的轨迹图片 在线电影木马的轨迹好看吗 木马的轨迹剧情介绍 木马的轨迹角色介绍 木马的轨迹上映时间